Lehren aus dem React RCE‑Vorfall: Warum HMAC‑Signaturen, Schlüsselrotation und Zero Trust jetzt nötig sind

Was die RCE‑Schwachstelle gezeigt hat: "Sobald man Daten vertraut, ist alles vorbei"

Der kürzlich entdeckte RCE‑Fehler (CVE-2025-55182) in React Server Components/Next.js ist nicht einfach nur ein Schlagzeilen‑Event, dass "React" kompromittiert wurde. Die eigentliche Botschaft ist viel grundsätzlicher.

"Wenn man Daten von einem Client einmal vertraut, wird es irgendwann zu einem Durchbruch kommen."

Die Schwachstelle beruht darauf, dass der Server die vom Client gesendeten Flight‑Protokoll‑Daten (Metadaten) ohne ausreichende Validierung direkt für Modul‑Laden und Objekt‑Zugriff verwendet.

- "Das wird React sicher machen."

- "Da wir die API nicht selbst nutzen, ist das in Ordnung."

Diese Art von implizitem Vertrauen hat letztlich zu einem Punkt geführt, an dem RCE ohne vorherige Authentifizierung möglich war.

Jetzt muss die Frage anders gestellt werden.

- "Warum wurde React kompromittiert?"

- "Welche Daten vertrauen wir jetzt ohne Signatur oder Validierung?"

Die Antwort auf diese Frage führt uns zu HMAC‑Signaturen und Zero Trust.

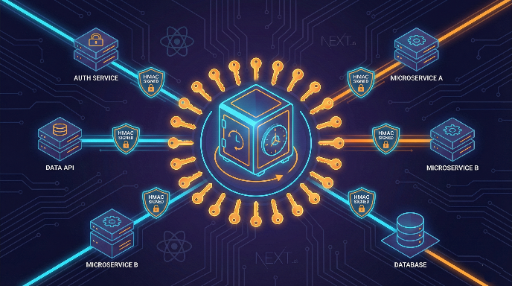

Warum HMAC‑Signaturen wichtig sind: "Sind diese Daten wirklich von unserem Server erzeugt?"

In realen Systemen ist die "Vertrauensbasis zwischen Servern" oft entscheidend.

- Frontend ↔ Backend

- Microservice A ↔ B

- Backend ↔ Backend (asynchrone Aufgaben, Queue, Webhook, interne API usw.)

Daten, die zwischen diesen Systemen hin und her gehen, werden häufig mit folgenden Annahmen behandelt.

"Da die URL nicht öffentlich ist, wird sie nur intern aufgerufen." "Da das Token‑Format nur unser Service kennt, ist es sicher."

Angreifer versuchen jedoch immer, diese Annahmen zu brechen.

Hier kommt HMAC (z. B. HMAC‑SHA256) ins Spiel, um die grundlegendste Frage zu beantworten.

Hat jemand, der unseren geheimen Schlüssel kennt, diese Anfrage/Message wirklich erstellt?

Kurz gesagt:

- Nur derjenige, der den HMAC‑Schlüssel kennt, kann eine gültige Signatur erzeugen.

- Der Server kann

payload + signatureempfangen und prüfen, ob die Signatur korrekt ist und ob die Daten nicht manipuliert wurden.

Ein System ohne HMAC‑Signatur

Wie würde ein REST/Webhook/Interne‑API ohne HMAC‑Signatur aussehen?

- Angenommen, ein Angreifer kennt die URL‑Struktur und die Parameter.

- Er kann beliebige Anfragen erstellen und den Server glauben lassen, es handle sich um eine "natürliche interne Anfrage".

Beispiel:

POST /internal/run-action

Content-Type: application/json

{

"action": "promoteUser",

"userId": 123

}

Obwohl es sich ursprünglich um einen internen Endpunkt für das Back‑Office handeln sollte, kann ein Angreifer, wenn die Netzwerkgrenze durchbrochen wird, interne Proxy‑Schwachstellen ausnutzt oder CI/CD, Logs, Beispielcode oder Dokumentation öffentlich zugänglich sind, diesen Endpunkt wie einen internen Dienst ansprechen.

Wenn jedoch HMAC‑Signaturen vorhanden wären, würde die Situation völlig anders aussehen.

- Der gesamte Request‑Body wird signiert.

- Der Server prüft bei jeder Anfrage die Signatur.

"Selbst wenn die URL und die Parameter bekannt sind, kann ohne Schlüssel keine gültige Anfrage erstellt werden."

Beispiel: Schutz interner Aktionen mit HMAC‑Signaturen

Ein einfaches Beispiel (TypeScript/Node.js‑ähnlicher Pseudocode).

1. Angenommen, der Server hat einen gemeinsamen geheimen Schlüssel

const HMAC_SECRET = process.env.HMAC_SECRET!; // aus .env oder Secret Manager

2. Der Client (oder ein interner Service) erstellt die Anfrage

import crypto from 'crypto';

function signPayload(payload: object): string {

const json = JSON.stringify(payload);

return crypto

.createHmac('sha256', HMAC_SECRET)

.update(json)

.digest('hex');

}

const payload = {

action: 'promoteUser',

userId: 123,

};

const signature = signPayload(payload);

// Senden

fetch('/internal/run-action', {

method: 'POST',

headers: {

'Content-Type': 'application/json',

'X-Signature': signature,

},

body: JSON.stringify(payload),

});

3. Der Server validiert die Signatur

function verifySignature(payload: any, signature: string): boolean {

const json = JSON.stringify(payload);

const expected = crypto

.createHmac('sha256', HMAC_SECRET)

.update(json)

.digest('hex');

return crypto.timingSafeEqual(

Buffer.from(signature, 'hex'),

Buffer.from(expected, 'hex'),

);

}

app.post('/internal/run-action', (req, res) => {

const signature = req.headers['x-signature'];

if (!signature || !verifySignature(req.body, String(signature))) {

return res.status(401).json({ error: 'Invalid signature' });

}

// Wenn wir hier ankommen, bedeutet das:

// 1) Der Payload wurde nicht manipuliert

// 2) Die Anfrage wurde von jemandem mit HMAC_SECRET erstellt

handleInternalAction(req.body);

});

Diese Struktur beweist, dass "diese Daten wirklich von uns stammen".

Mehrere Administratoren/Entwickler: HMAC‑Schlüsselrotation ist keine Option, sondern Pflicht

Ein weiteres reales Problem mit HMAC‑Schlüsseln ist die Person.

- Administratoren, SREs, Backend‑Entwickler, externe Dienstleister, Praktikanten…

- Nicht jeder hat Zugriff auf

.env, aber GitOps, CI/CD, Dokumentation, Slack, Notion usw. können den Schlüssel exponieren.

Wichtig ist:

Wir gehen davon aus, dass der Schlüssel auslaufen kann.

Das bedeutet, wir müssen so planen, als ob er irgendwann ausläuft.

Deshalb ist HMAC‑Schlüsselrotation unverzichtbar.

Warum Rotation nötig ist

-

Personenwechsel * Kündigungen, Teamwechsel, Beendigung externer Aufträge. * Personen, die früher Zugriff hatten, sollten nicht mehr Zugriff haben.

-

Unvollständige Nachverfolgung von Exposition * Slack‑DMs, lokale Notizen, Screenshots, Memos… * "Wir haben den Schlüssel nie ausgeleakt" ist praktisch unmöglich.

-

Wiederherstellung nach einem Vorfall * Wenn ein Schlüssel vor einem bestimmten Zeitpunkt ausläuft, kann man deklarieren: "Ab jetzt akzeptieren wir nur Anfragen, die mit dem neuen Schlüssel signiert sind."

Praktische Rotationsmuster

In Organisationen mit mehreren Administratoren empfiehlt sich typischerweise:

-

Versionierung der Schlüssel *

HMAC_SECRET_V1,HMAC_SECRET_V2usw. * Senden Sie in Header oder Payload einkid(Key‑ID). -

Server hält mehrere Schlüssel bereit * Validiert V1 und V2 gleichzeitig. * Nach einer gewissen Zeit wird V1 verworfen, V2 bleibt aktiv.

-

Dokumentierte Rotationsprozedur * "Neuen Schlüssel erzeugen → Deploy → Beide Seiten (Erzeuger/Verifizierer) wechseln zu neuem Schlüssel → Alter Schlüssel entfernen". * Check‑List + Runbook, damit auch bei Personalaustausch alles funktioniert.

-

Trennung von Rollen * Personen, die Schlüssel erzeugen/verwalten, und Personen, die Code ändern, sollten idealerweise getrennt sein.

Wenn ein HMAC‑Schlüssel einmal festgelegt ist, kann ein Auslaufen des Schlüssels das gesamte System zerstören. Schlüsselrotation begrenzt dieses Risiko zeitlich.

Zero Trust: "Vertrauen ist keine Struktur, sondern wird bei jeder Anfrage aufgebaut"

Schließlich gibt es ein Grundprinzip der Sicherheit, das wir aus dem React RCE‑Vorfall erneut betonen sollten.

Die Basis der Sicherheit ist Zero Trust.

Zero Trust ist einfach:

- "Da es intern ist, ist es sicher."

- "Da es nur von Frontend kommt, ist es sicher."

- "Da wir es selbst gebaut haben, ist es sicher."

Diese Aussagen sind grundsätzlich zu verurteilen.

Stattdessen sollten wir fragen:

- "Wurde diese Eingabe unter der Annahme böswilliger Akteure entworfen?"

- "Gibt es Beweise, dass diese Anfrage wirklich von der beabsichtigten Quelle stammt?"

- "Wie können wir sicherstellen, dass die Daten nicht manipuliert wurden?"

- "Wenn der Schlüssel ausläuft, welche Auswirkungen hat das und wie können wir es zurückziehen?"

Der React RCE‑Vorfall lässt sich im Zero‑Trust‑Rahmen interpretieren:

- Flight‑Daten wurden unter der Annahme verarbeitet, dass sie von React kommen.

- Das führte dazu, dass vom Client manipulierte Werte direkt in den Pfad des Server‑Modul‑Ladens gelangten.

Aus Zero‑Trust‑Perspektive hätte das von Anfang an als Risiko erkannt werden müssen.

"Manipulierbare serialisierte Daten, die den Server‑Codepfad beeinflussen, sind immer ein Risikosignal."

Die erste Verteidigung in solchen Szenarien ist:

- HMAC‑Signaturen (Integrität & Herkunft)

- Schlüsselrotation (Ausfallbegrenzung)

Fazit: "Vertraue nicht, beweise es"

Die Kernbotschaft dieses Beitrags lässt sich in drei Punkte zusammenfassen.

-

Vertraue Daten grundsätzlich nicht * Selbst wenn es sich um interne Framework‑Daten handelt, kann es ein Angriffsvektor sein.

-

HMAC‑Signaturen sind das grundlegende Werkzeug, um zu prüfen, ob Daten wirklich von uns stammen. * REST‑APIs, Webhooks, interne RPCs, asynchrone Nachrichten – überall dort, wo Server kommunizieren, sollte HMAC in Betracht gezogen werden. * In Umgebungen mit mehreren Administratoren ist Schlüsselrotation ein Muss.

-

Zero Trust ist die Basis * Vertrauen entsteht nicht automatisch durch Struktur, sondern muss bei jeder Anfrage neu bewiesen werden.

Der React RCE‑Vorfall erinnert uns daran, dass die Grenzen zwischen Frontend und Backend verschwimmen. Wir müssen daher immer skeptisch bleiben und Vertrauen durch Code, Prozesse und Schlüsselmanagement nachweisen.

"Vertraue nicht, beweise es. Beweise es durch Code, Prozesse und Schlüsselmanagement."

Der erste Schritt ist HMAC‑Signatur und Schlüsselrotation, darauf aufbauend steht die Philosophie des Zero Trust.

Es sind keine Kommentare vorhanden.