안녕하세요! SSH를 활용한 원격 접속의 세계, 흥미로우신가요? 지난 포스팅들에서는 SSH 키젠, 기본 접속 명령어, 그리고 로컬 포트 포워딩(-L 옵션)에 대해 다루었습니다. 이번에는 SSH의 또 다른 강력한 기능인 리버스 포트 포워딩(Reverse Port Forwarding), 즉 -R 옵션에 대해 집중적으로 알아보겠습니다.

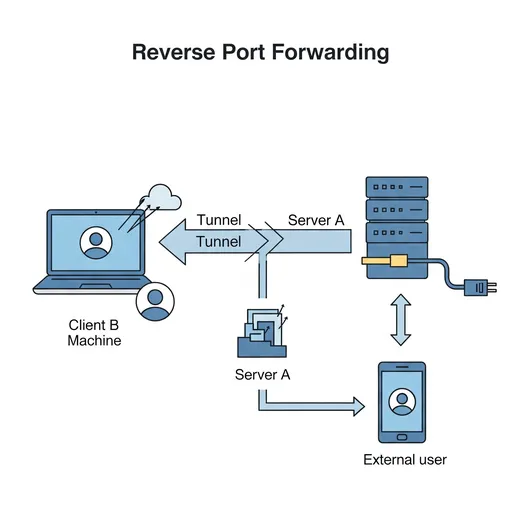

-L 옵션이 "내 컴퓨터에서 외부로 터널을 뚫어 외부 리소스에 접근"하는 것이었다면, -R 옵션은 그 반대입니다. "외부 컴퓨터에서 내 컴퓨터로 터널을 뚫어 내부 리소스에 접근"할 수 있도록 해주는, 마치 벽에 문을 만드는 것과 같은 기능이죠.

리버스 포트 포워딩이란? (-R 옵션의 개요)

일반적으로 원격 서버(Server A)에서 로컬 컴퓨터(Client B)로 직접 접속하는 것은 어렵습니다. Client B가 사설 IP 주소를 사용하거나 방화벽 뒤에 있거나, 또는 고정 IP가 없는 경우가 대부분이기 때문이죠.

이럴 때 리버스 포트 포워딩(-R 옵션)을 사용하면, Client B가 Server A로 SSH 접속을 시도하면서 동시에 Server A에 터널을 뚫어 Server A의 특정 포트로 들어오는 요청을 Client B의 특정 포트로 전달할 수 있게 됩니다.

간단히 말해:

- Client B (내 컴퓨터) 가 Server A (외부 서버) 로 SSH 접속을 시도합니다.

- 이때

-R옵션을 사용하여 "Server A의 X번 포트로 들어오는 요청을 내 컴퓨터(Client B)의 Y번 포트로 보내줘!"라고 명령합니다. - 이제 Server A에 접속한 다른 외부 사용자가 Server A의 X번 포트로 접속하면, 그 요청은 SSH 터널을 통해 Client B의 Y번 포트로 전달됩니다.

마치 Client B가 Server A에 "나한테 연결될 수 있는 문을 만들어 줘"라고 부탁하는 것과 같습니다.

-R 명령어의 구성

리버스 포트 포워딩의 기본 명령어 형식은 다음과 같습니다.

ssh -R [원격_포트]:[대상_호스트]:[대상_포트] [원격_서버_사용자]@[원격_서버_주소]

각 요소를 자세히 살펴볼까요?

ssh: SSH 클라이언트를 실행하는 명령어.-R: 리버스 포트 포워딩 옵션.[원격_포트]: 터널을 뚫을 원격 서버(Server A)의 포트 번호입니다. 외부 사용자가 이 포트로 접속하면 Client B의 리소스로 연결됩니다.[대상_호스트]:[원격_서버_사용자]@[원격_서버_주소]가 접속할 때, Client B (내 컴퓨터) 내에서 접근할 리소스의 호스트 이름 또는 IP 주소입니다. 대부분localhost(즉, Client B 자신)가 됩니다.[대상_포트]: Client B (내 컴퓨터) 내에서 열려있는 서비스의 포트 번호입니다. 외부에서 들어온 요청이 최종적으로 도달할 곳입니다.[원격_서버_사용자]@[원격_서버_주소]: 터널을 연결할 외부 서버(Server A)의 사용자 계정과 주소입니다. Client B가 Server A로 접속하는 경로입니다.

예시:

내 로컬 컴퓨터(Client B)의 8080번 웹 서버에, 외부 서버(Server A)의 8888번 포트를 통해 접속하고 싶을 때:

# Client B (내 컴퓨터)에서 실행

ssh -R 8888:localhost:8080 user@server_a_public_ip

이 명령어가 성공적으로 실행되면, server_a_public_ip에 SSH로 접속된 상태가 됩니다. 이때, 다른 컴퓨터에서 http://server_a_public_ip:8888로 접속하면, 실제로는 Client B (내 컴퓨터)의 8080번 포트에 접근하게 됩니다.

리버스 포트 포워딩은 언제 유용할까요? (개발 과정에서의 활용)

리버스 포트 포워딩은 일반적인 SSH 접속으로는 해결하기 어려운 특정 상황에서 매우 강력한 힘을 발휘합니다. 특히 개발 과정에서 유용하게 사용될 수 있습니다.

1. NAT/방화벽 뒤에 있는 로컬 개발 서버 공개

- 문제 상황: 여러분이 집이나 회사 내부 네트워크에서 개발 중인 웹 애플리케이션(예:

localhost:3000에서 실행 중)이 있습니다. 이 애플리케이션을 외부의 팀원이나 클라이언트에게 보여주고 싶지만, 로컬 컴퓨터가 사설 IP를 사용하고 있어 외부에서 직접 접근할 수 없습니다. 공유기나 회사 방화벽 설정은 복잡하고 관리자 승인이 필요할 수 있습니다. - 해결: Public IP를 가진 외부 서버(예: AWS EC2 인스턴스, VPS)를 경유하여 로컬 개발 서버를 외부에 노출할 수 있습니다.

# 내 로컬 개발 머신 (Client B)에서 실행

ssh -R 80:localhost:3000 your_user@your_public_server.com

# 또는 80번 포트는 root 권한이 필요하므로, 다른 포트 사용 (예: 8080)

ssh -R 8080:localhost:3000 your_user@your_public_server.com

이후, `your_public_server.com:8080`으로 접속하면, 실제로는 여러분의 로컬 머신에서 실행 중인 웹 애플리케이션(`localhost:3000`)에 접근하게 됩니다. 이제 외부에서 여러분의 개발 진행 상황을 실시간으로 확인할 수 있습니다.

2. 웹훅(Webhook) 테스트

- 문제 상황: 결제 시스템, Git 저장소(GitHub/GitLab), 메시징 플랫폼 등에서 발생하는 웹훅 이벤트를 로컬 개발 서버에서 테스트하고 싶습니다. 하지만 웹훅은 Public URL로만 전송될 수 있습니다.

- 해결: 리버스 포트 포워딩을 통해 로컬 웹훅 엔드포인트(예:

localhost:5000/webhook)를 Public 서버의 특정 URL로 매핑할 수 있습니다.

# 내 로컬 개발 머신 (Client B)에서 실행

ssh -R 5000:localhost:5000 your_user@your_public_server.com

이제 웹훅 설정에 `http://your_public_server.com:5000/webhook`을 입력하면, 웹훅 이벤트가 여러분의 로컬 서버로 전달되어 테스트할 수 있습니다.

3. 원격지 서버의 특정 포트에 직접 접근 (보안 네트워크 우회)

- 문제 상황: 원격지의 특정 서버(Client B)에 설치된 데이터베이스나 내부 관리 도구(예:

localhost:9000에서 실행)에 직접 접근하고 싶지만, 해당 서버는 방화벽 때문에 외부에서 특정 포트가 막혀있거나 사설 네트워크 내에 있습니다. 하지만 Client B는 외부의 Public 서버(Server A)로 SSH 접속이 가능합니다. - 해결: Client B가 Server A로 SSH 접속하면서 리버스 포트 포워딩을 통해 Server A에 "나의 9000번 포트로 연결되는 통로를 만들어 줘"라고 요청합니다.

# Client B (방화벽 뒤의 서버)에서 실행

ssh -R 9000:localhost:9000 your_user@server_a_public_ip

이제 여러분의 컴퓨터(혹은 다른 외부 컴퓨터)에서 `server_a_public_ip:9000`으로 접속하면, Client B의 9000번 포트 서비스에 접근할 수 있게 됩니다.

4. 일시적인 데모 또는 공유

- 문제 상황: 동료에게 내 로컬에서 실행 중인 특정 애플리케이션의 작동 방식을 보여주고 싶거나, 잠깐 동안만 외부에 공개하여 피드백을 받고 싶을 때.

- 해결: 간단한 리버스 포트 포워딩으로 특정 기간 동안만 로컬 서비스를 외부에 노출할 수 있습니다. 데모가 끝나면 SSH 세션을 종료하여 접근을 차단할 수 있어 편리합니다.

리버스 포트 포워딩 사용 시 유의사항

-

GatewayPorts yes: 리버스 포트 포워딩으로 열린 원격 포트는 기본적으로 SSH 서버(server_a_public_ip)가 실행되는 머신에서만 접근 가능합니다. 만약 SSH 서버 외부의 다른 컴퓨터에서도 이 포트에 접속할 수 있도록 하려면, SSH 서버의sshd_config파일에GatewayPorts yes설정을 추가하고 SSH 서비스를 재시작해야 합니다. (이 설정은 보안에 영향을 줄 수 있으니 주의하여 사용해야 합니다.) -

보안: 리버스 포트 포워딩은 로컬 네트워크의 특정 포트를 외부에 노출하는 것이므로, 반드시 신뢰할 수 있는 서버에만 사용해야 합니다. 노출되는 서비스의 보안 취약점을 미리 점검해야 합니다.

-

SSH 세션 유지: 리버스 포트 포워딩 터널은 SSH 세션이 유지되는 동안만 유효합니다. 백그라운드에서 계속 실행하려면

ssh -fN -R ...와 같이f(백그라운드 실행)와N(원격 명령 실행 안 함) 옵션을 함께 사용하는 것이 일반적입니다.

마치며

SSH 리버스 포트 포워딩(-R 옵션)은 복잡한 네트워크 환경이나 방화벽 뒤에서 특정 서비스를 외부에 노출해야 할 때 매우 유용한 기능입니다. 특히 개발 과정에서 로컬 환경을 외부와 공유하거나 웹훅 테스트를 할 때 강력한 생산성 도구가 될 수 있습니다.

이해하기 어려운 개념이었다면, 실제로 한번 시도해보면서 체득하는 것이 가장 좋습니다. 여러분의 개발 workflow에 SSH 리버스 포트 포워딩을 적극적으로 활용해보세요!

궁금한 점이 있다면 언제든지 댓글로 질문해주세요!

댓글이 없습니다.