Djangoは強力なセキュリティ機能を内蔵した優れたフレームワークです。しかし、多くの開発者が、特にプロジェクトの初期に公式ドキュメントやチュートリアルを参考にして作成した /admin URLをそのまま放置してしまうというミスを犯します。

これは「我が家の玄関はここにあります」と大きく看板を掲げているのと同じです。世界中の自動スキャナーや攻撃ボットは、ウェブサイトを見つけると最初に example.com/admin/ をスキャンします。

この記事では、単純なURL変更から侵入者のIPを即座にブロックする積極的な防御まで、Django管理ページを安全に保護するためのいくつかの主要な方法を紹介します。 なぜそれを行うべきかに焦点を当てて説明します。

1. 最も基本: 管理者URL変更 (環境変数使用)

最も簡単で、最も早く、最も効果的な第一の防御線です。

🤔 WHY: なぜURLを隠すべきか?

攻撃者はURLを知らなければブルートフォース攻撃や資格情報の窃取を試みることすらできません。 /adminという誰もが知っているパスの代わりに、 my-super-secret-admin-path/のような誰も推測できないパスを使用すれば、99%の自動化された攻撃を防ぐことができます。

「隠すこと(Obscurity)」が「セキュリティ(Security)」のすべてではありませんが、最もコストパフォーマンスの高い防御です。

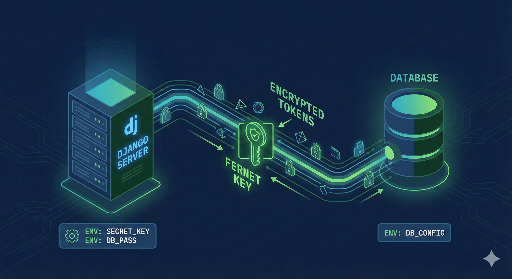

🚀 HOW: 環境変数で注入する

URLをコードにハードコーディングせず、環境変数(Environment Variable)で注入することがベストプラクティスです。

- .envファイル (またはサーバー環境変数設定)

# .env

# 誰も推測できない複雑な文字列を使用してください。

DJANGO_ADMIN_URL=my-secret-admin-portal-b7x9z/

- settings.py

# settings.py

import os

# デフォルト値を持ちながら、環境変数から読み出すように設定

ADMIN_URL = os.environ.get('DJANGO_ADMIN_URL', 'admin/')

- urls.py (メインプロジェクト)

# urls.py

from django.contrib import admin

from django.urls import path

from django.conf import settings # settingsモジュールのインポート

urlpatterns = [

# admin/の代わりにsettings.ADMIN_URLの値を使用

path(settings.ADMIN_URL, admin.site.urls),

# ... other urls

]

これで開発環境では admin/ を使用しても、本番サーバーでは環境変数を変更するだけで実際の管理者パスを隠すことができます。

2. 防壁を築く: NginxでIPアクセス制限

URLが万が一露出しても、許可されたIPでなければ管理ページへのアクセス自体をブロックする強力な方法です。

🤔 WHY: なぜNginxでブロックするべきか?

この方法は攻撃トラフィックがDjango(アプリケーション)に到達する前にウェブサーバー(Nginx)側でブロックします。つまり、Djangoは攻撃が試みられたことさえ知らず、不必要なリソースを浪費しません。管理者が特定のIP(オフィス、VPNなど)からのみアクセスする場合、最も確実な方法です。

HOW: Nginx設定の例

Nginxの設定ファイル(sites-availableの該当サイト設定)に location ブロックを追加します。

server {

# ... (既存の設定)

# ADMIN_URL環境変数と同じパスを指定

location /my-secret-admin-portal-b7x9z/ {

# 1. 許可するIPアドレス(例:オフィスの固定IP)

allow 192.168.0.10;

# 2. 許可するIPアドレス範囲(例:VPN範囲)

allow 10.0.0.0/24;

# 3. ローカルホスト(サーバー内部)

allow 127.0.0.1;

# 4. 上記のIP以外のすべてのアクセスをブロック

deny all;

# 5. すべての処理をuwsgi/gunicornプロキシに渡す

include proxy_params;

proxy_pass http://unix:/run/gunicorn.sock;

}

# ... (その他のlocation設定)

}

これで、許可されたIP以外のすべてのユーザーがそのURLにアクセスしようとすると、Djangoは応答せず、Nginxが403 Forbiddenエラーを即座に返します。

3. 番人配置: ログイン試行回数の制限 (django-axes)

攻撃者がどうしてもURLを突き止めてIP制限も回避した場合、今度はブルートフォース攻撃を防ぐ必要があります。

🤔 WHY: なぜ試行回数を制限するべきか?

ブルートフォース攻撃は「admin」のような一般的なアカウントIDに対して何千、何万ものパスワードを自動で入力します。django-axesのようなパッケージは、「短時間内に5回以上のログイン失敗があった場合、そのIPまたはアカウントを一定時間ロック」するというルールを作ります。

これにより、自動化されたスクリプトはほぼ無力化されます。

HOW: django-axesを使用する

django-axesはこの目的のための最も標準的なパッケージです。

-

インストール:

pip install django-axes -

settings.pyに登録:

INSTALLED_APPS = [

# ...

'axes', # 他のアプリより上に置くことを推奨

# ...

'django.contrib.admin',

]

AUTHENTICATION_BACKENDS = [

# AxesBackendは最初に位置する必要があります。

'axes.backends.AxesBackend',

# 基本のDjango認証バックエンド

'django.contrib.auth.backends.ModelBackend',

]

# 5回失敗で10分間ロック(デフォルト)

AXES_FAILURE_LIMIT = 5

AXES_COOLOFF_TIME = 0.166 # 0.166 * 60 = 約10分

- マイグレーション:

python manage.py migrate

これで誰かが5回連続でログインに失敗すると、axesがその試行を記録し、指定された時間の間にそのIP/アカウントのログインをブロックします。

4. 二重ロック: 2段階認証 (2FA)

パスワードが破られた場合に備えた最後の防衛です。

🤔 WHY: なぜ2FAが必要か?

管理者アカウントのパスワードが漏洩したり、非常に簡単なパスワードを使用している可能性があります。2段階認証(Two-Factor Authentication)は、「私が知っているもの(パスワード)」と「私が持っているもの(スマートフォンのOTP)」の両方を要求します。

ハッカーがパスワードを盗んでも、管理者のスマートフォンがなければ絶対にログインできません。

HOW: django-otpを使用する

django-otpはDjangoに2FAを統合するための主要なパッケージです。

-

インストール:

pip install django-otp -

settings.pyに登録:

INSTALLED_APPS = [

# ...

'django_otp',

'django_otp.plugins.otp_totp', # Google Authenticatorなどに対応

# ...

]

MIDDLEWARE = [

# ...

'django_otp.middleware.OTPMiddleware', # SessionMiddlewareの次に

# ...

]

django-otpは基本的な骨組みであり、これを管理者に簡単に統合するためのdjango-two-factor-authのようなパッケージを一緒に使用すると、ユーザーがQRコードをスキャンして登録するプロセスを簡単に実装できます。

5. トラップ設置: ハニーポット(Honeypot)とFail2Ban連携

最も積極的な防御策です。攻撃者の /admin スキャン試行を逆に利用してサーバーから永久追放します。

🤔 WHY: なぜトラップを設置するべきか?

攻撃者は結局 /admin をスキャンし続けるでしょう。であれば、このパスを偽のハニーポットにして、ここに一度でもアクセスを試みたIPは必ず悪意のあるものとみなして即座にブロックするのです。

HOW: 偽のAdmin + Fail2Ban

この方法はやや複雑ですが非常に効果的です。

- 偽のAdminビューを作成: 実際の管理者URLは1番のように

my-secret-admin-portal-b7x9z/で隠します。そして放置された/admin/パスに偽のビューを接続します。

# urls.py

from django.urls import path

from . import views # 偽のビューのインポート

urlpatterns = [

path('my-secret-admin-portal-b7x9z/', admin.site.urls), # 本物

path('admin/', views.admin_honeypot), # 偽の(トラップ)

]

# views.py

import logging

from django.http import HttpResponseForbidden

# ハニーポット専用ロガーの設定(settings.pyに'honeypot'ロガーを定義する必要あり)

honeypot_logger = logging.getLogger('honeypot')

def admin_honeypot(request):

# アクセスを試みた者のIPを'honeypot'ログに記録

ip = request.META.get('REMOTE_ADDR')

honeypot_logger.warning(f"HONEYPOT: Admin access attempt from {ip}")

# 攻撃者には単に403エラーを表示

return HttpResponseForbidden()

-

Fail2Ban設定:

Fail2Banはサーバーログファイルをリアルタイムで監視し、特定のパターン(例: "HONEYPOT: ...")が検出されると、該当ログを生成したIPをiptables(Linuxファイアウォール)に追加してブロックするツールです。-

Djangoが

honeypot.logファイルにログを残すよう設定します。 -

Fail2Banが

honeypot.logを監視するよう設定します。 -

誰かが

/admin/にアクセスするとviews.pyがログに残し、Fail2Banがこれを検出して該当IPのすべての接続(SSH、HTTPなど)を即座にブロックします。

-

要約

Django管理ページのセキュリティは何重もの防御を施すことが鍵です。

-

(必須) 1. URL変更: 今すぐ5分投資して行ってください。

-

(推奨) 2. IP制限: 固定IPがあれば最も強力です。

-

(推奨) 3. django-axes: ブルートフォース攻撃を防ぎます。

-

(強力推奨) 4. 2FA: 管理者アカウントの盗難を根本から防ぎます。

-

(高度) 5. ハニーポット: 攻撃的な防御でサーバー全体を守ります。

/adminをそのまま放置することはセキュリティに対する怠慢です。今すぐあなたの urls.py を確認してください。

コメントはありません。