引言:理解整体图景是重要的

大家好!在第一部分中,我们探讨了想要构建利用GitHub Webhook的自动部署系统的原因和必要的准备工作。在第二部分中,我们将在正式实现代码之前,花时间设计我们将构建的自动部署系统的整体架构和流程。

每个人的开发环境可能会有所不同。有些人可能使用树莓派,而有些人可能使用云VPS,想要部署的项目结构也各有不同。在这样的多样环境中,灵活构建系统并在出现问题时自主解决,理解整体流程和上下文比细节代码更为重要。

通过这一部分,我们来构建我们所构想系统的整体图谱,并明确各个组件的角色。

自动部署工作流程:整体流程概述

我们将实现的自动部署系统通过以下一系列过程来运行。

-

在本地工作机器上进行代码更改并进行Git推送:开发者在本地环境中修改代码,并将更改推送到GitHub仓库的特定分支(例如

main或develop)。 -

在GitHub仓库中发生Webhook事件:当GitHub仓库检测到

push事件时,将通过预先设置的Webhook向指定URL发送HTTP POST请求。 -

将请求转发到暂存服务器的Webhook端点:GitHub发送的Webhook请求将指向我们准备的暂存服务器的特定URL(例如

https://deployer.example.com/webhook)。该请求包含推送的提交信息、修改文件列表等多种负载(Payload)。 -

暂存服务器的FastAPI服务接收Webhook:在暂存服务器上运行的FastAPI应用程序将接收此Webhook请求。从此开始FastAPI服务的角色。

FastAPI Webhook服务的核心角色

我们用FastAPI实现的Webhook服务不仅仅是接收请求,还将执行以下重要角色。

Webhook接收与初步处理

FastAPI应用程序提供了能够接收来自GitHub的HTTP POST请求的端点(例如/webhook)。该端点解析请求的HTTP头和主体(Payload),提取所需信息。

Secret验证

安全性是自动部署系统中最重要的。GitHub Webhook通过名为X-Hub-Signature-256的头提供用于验证请求完整性的Secret值。我们的FastAPI服务需要包含使用该Secret值来验证来自GitHub的请求是否是有效的,以及在传输过程中是否被篡改的逻辑。如果验证失败,将立即拒绝请求以阻止未授权访问。

立即响应与后台任务

GitHub Webhook在发送请求后,如果在一段时间内(默认10秒)没有收到响应,将被视为超时,并可能重试或记录失败。然而,实际的部署流程(Git Pull、Docker构建/重启等)可能需要较长时间。

因此,我们的FastAPI服务将在收到Webhook请求后,完成Secret验证等初步处理后立即返回200 OK响应给GitHub。实际的部署逻辑将利用FastAPI的BackgroundTasks功能,设计为在后台异步执行。这样可以避免GitHub的超时问题,同时稳定地执行部署任务。

部署处理器逻辑详细

将在后台执行的部署处理器将执行以下核心任务。

多项目管理:读取仓库路径

我们将设计一个FastAPI Webhook服务,以便处理多个GitHub仓库(项目)的自动部署。为此,我们将在环境变量或配置文件中管理各个项目的GitHub仓库路径以及相应项目在部署服务器上的本地路径。通过Webhook负载确认该事件发生在哪个仓库,然后转到相应项目的路径执行部署任务。

项目定制设置:解析.env文件(可选)

每个项目可能在构建或部署时需要独特的环境变量或设置。例如,特定的Docker镜像标签、构建选项、服务重启命令等可能会有所不同。为此,我们将实现从每个项目本地仓库路径下的.env文件中解析所需的值,以便在部署逻辑中使用。这将大大有助于实现灵活和定制的部署逻辑。

代码更新:执行git pull

这是最基本的步骤。使用subprocess模块在相应项目的本地仓库中执行git pull origin <branch_name>命令以获取GitHub仓库的最新代码。

Docker镜像重构决定:使用git diff

对于基于Docker的项目,当只有代码更改时,运行docker compose up -d就足够了,但如果Dockerfile或requirements.txt(对于Python项目)等文件有所更改,就需要重新构建镜像。

我们将利用git diff命令判断最近推送的提交与先前提交之间,Dockerfile或其他构建相关文件是否有变化。如果检测到变化,则执行docker compose up -d --build,否则只执行docker compose up -d来避免不必要的镜像重构,从而缩短部署时间。

执行Docker Compose:利用subprocess模块

在获取最新代码并决定镜像重构议程后,使用subprocess模块运行docker compose up -d或docker compose up -d --build命令以更新Docker容器并重启服务。

日志记录:记录所有过程

所有部署过程(Webhook接收、验证、Git Pull结果、Docker构建/重启日志等)都需要详细记录。这对于在出现问题时定位原因和调试是必不可少的。我们将使用Python的logging模块实现日志记录。

FastAPI服务的部署与运营策略

我们实现的FastAPI Webhook服务必须在暂存服务器上可靠运行。

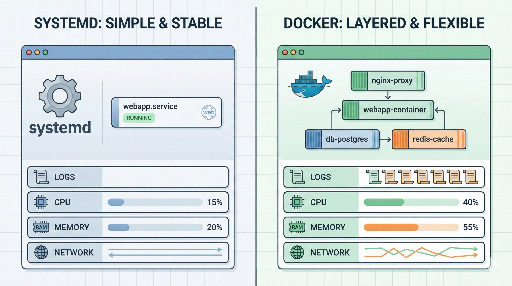

利用Systemd服务的重要性

我们强烈建议使用Systemd Service而不是直接以Docker容器启动FastAPI应用程序。原因如下:

-

资源效率:暂存服务器上很可能已经安装了用于部署的必要工具,如

git、docker、docker compose等。将FastAPI Webhook服务自身作为Docker容器构建,并在容器内再次安装git或docker来控制系统的docker守护进程,将无谓地增大容器的体积,并且可能引发如docker-in-docker或docker-out-of-docker等复杂的配置和安全问题。 -

简洁的管理:Systemd是Linux系统的服务管理标准。将FastAPI应用注册为Systemd服务后,可以实现如服务状态监控、自动启动、简易重启/停止等操作,从而在操作系统级别进行集成且简洁的管理。

-

系统资源利用:通过Systemd运行FastAPI应用,应用能够直接调用系统中安装的

git和docker命令执行部署工作,因此可以最有效地利用系统现有资源。

在下一部分中,我们将详细介绍如何将FastAPI应用注册为Systemd服务并进行管理。

通过Nginx/Apache2实现反向代理和HTTPS

正如在第一部分中强调的,将FastAPI应用直接暴露于互联网是非常危险的。因此,我们将使用Nginx或Apache2作为反向代理,安全地将Webhook请求传递到FastAPI应用。

此外,GitHub Webhook强烈建议使用HTTPS通信,因此必须准备一个像deployer.example.com这样的专用子域名,并通过Let's Encrypt等服务申请HTTPS证书并应用于Web服务器,从而使外部通信加密以增强安全性。

监控与调试

为了确保自动部署系统正常工作,以及在出现问题时能够找到原因,我们将使用以下两种方法。

-

FastAPI服务日志文件:我们实现的FastAPI服务将记录部署过程的所有步骤在独立的日志文件中。通过查看该文件,可以了解部署成功与否以及发生的错误消息等。

-

Systemd

journalctl:由于我们使用Systemd管理FastAPI服务,因此可以实时查看和分析服务的标准输出及错误日志,使用命令journalctl -u your-fastapi-service.service。

结束总结:下一部分预告

在第二部分中,我们详细探讨了基于GitHub Webhook的自动部署系统的整体架构、FastAPI服务的核心角色以及部署与运营策略。希望现在你能在脑海中描绘出整体的图景。

在下一部分中,我们将基于今天的设计构建实际的FastAPI Webhook服务的代码、设置GitHub Webhook,和将其注册为Systemd服务的具体实现过程。敬请期待!

利用GitHub Webhook构建个人自动部署系统系列

目前没有评论。