Fail2Ban effektiv betreiben: Leitfaden zur Sicherheitsoptimierung auf Basis praktischer Beispiele

1. Einleitung

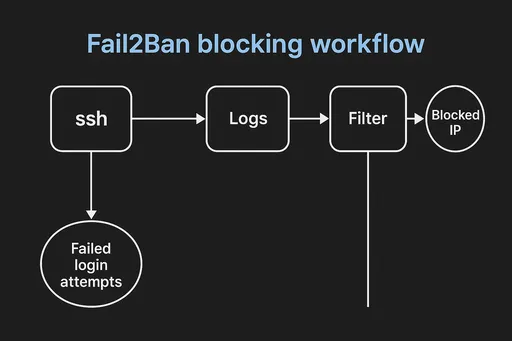

Wenn Sie einen Linux-Server betreiben, haben Sie wahrscheinlich schon erlebt, dass allein das Öffnen des SSH-Ports zu unzähligen Anmeldeversuchen führt. Ein häufig verwendetes Tool, um dies zu verhindern, ist Fail2Ban. Aber es reicht nicht aus, es einfach zu installieren und zu konfigurieren. Langfristig kann eine Ansammlung von Hunderten oder Tausenden von Bannern die Serverleistung beeinträchtigen.

Dieser Artikel teilt, basierend auf realen Erfahrungen mit Serverbetrieben, wie man Fail2Ban effektiver und effizienter betreiben kann.

Wenn Sie sich für die Installationsmethoden und die grundlegenden Einstellungen von Fail2Ban interessieren, können Sie meinen vorherigen Artikel lesen! Der Wächter des Linux-Servers, Fail2Ban

2. Praktische Erfahrung: In 3 Wochen wurden 1.113 IPs gebannt

Nachdem ich auf meinem Test-Linux-Server fail2ban eingerichtet hatte, führte ich nach etwa drei Wochen folgendes Kommando aus:

sudo fail2ban-client status sshd

Das Ergebnis war wie folgt:

Derzeit fehlgeschlagen: 1

Insgesamt fehlgeschlagen: 5330

Derzeit gebannt: 1110

Insgesamt gebannt: 1113

In drei Wochen wurden 1.113 IPs blockiert, von denen 1.110 noch immer gebannt waren. Dies geschah durch die Konfiguration von bantime = -1 für dauerhafte Blockierungen.

Anfangs stellte ich es mir so vor: „Niemand, der es einmal versucht, kommt ungestraft davon!“ Doch als Tausende von gebannten IPs in

iptablesgesammelt wurden, begann ich mir Sorgen über den Ressourcenverbrauch und die Verwaltungseffizienz zu machen.

Schließlich begann ich, über einen nachhaltigen und strategischen Betrieb von Fail2Ban nachzudenken.

3. Strategien zur Verbesserung der Fail2Ban-Konfiguration

✅ bantime dynamisch anpassen

- Zeitbasierte Blockierungen sind realistischer als permanente Blockierungen.

- Beispiel:

-

bantime = 86400 # 1 Tag blockieren findtime = 600 # innerhalb von 10 Minuten maxretry = 3 # bei 3 Fehlversuchen

✅ Nutzung des recidive jail

🔎 Was ist das recidive jail?

Dies ist eine fortschrittliche Funktion, bei der die

fail2banverwaltet undfail2ban.logüberwacht. Wenn eine bestimmte IP mehrfach in verschiedenen Jails blockiert wird, wird diese IP langfristig erneut blockiert. Einfach ausgedrückt handelt es sich um ein Überwachungssystem für Rückfälle, das härtere Strafen für Wiederholungstäter vorsieht.Normalerweise werden individuelle Jails wie

sshd,nginx,ftpnur für kurze Zeit blockiert, aber dasrecidivejail wählt nur IPs mit einem „ansammelnden Strafregister“ aus, um sie länger zu blockieren.

- Langfristige Blockierung nur für IPs, die wiederholt gebannt werden

- Allgemeine Angreifer verschwinden nach einem Tag, geduldige Angreifer können jedoch gefiltert werden

- Beispiel-Konfiguration:

-

[recidive] enabled = true logpath = /var/log/fail2ban.log bantime = 604800 # 1 Woche findtime = 86400 maxretry = 5

✅ Automatisierung der Protokollverwaltung

- Automatische Bereinigung durch logrotate-Einstellungen, bevor

/var/log/fail2ban.logzu groß wird - Zusammenfassung der

fail2ban-client statusErgebnisse per E-Mail mit cron oder systemd timer

4. Beispiel eines Referenzskripts

#!/bin/bash

fail2ban-client status sshd > /tmp/sshd-status.log

echo "Aktuelle Ban-Anzahl: $(grep 'Currently banned' /tmp/sshd-status.log)" | mail -s "Fail2Ban SSHD-Status" your@email.com

5. Fazit: Fail2Ban ist ein Werkzeug, kein Waffe

Fail2Ban ist ein äußerst nützliches Werkzeug zur Abwehr von Zufallsangriffen, doch übermäßiger Betrieb kann dazu führen, dass Blockierungen nicht mehr das Ziel sind, sondern die Ursache für Serverüberlastungen.

Wenn Sie realistische Blockierungsrichtlinien und automatisierte Verwaltungstools zusammenführen, wird Fail2Ban zu einem verlässlichen Sicherheitspartner anstatt zu einem lästigen Problem.

Vorschau auf den nächsten Artikel

Ich plane, die logrotate-Einstellungen zu besprechen, um das Wachstum der log-Datei

/var/log/fail2ban.logzu verhindern. Interessierte können sich gerne anmelden!

Es sind keine Kommentare vorhanden.